A Fujitsu MI-stratégiája dedikált platformmal és új Uvance-ajánlatokkal erősíti az adatintegrációt és a generatív MI-képességeket

A Fujitsu ma bemutatta az egész vállalatra kiterjedő, az ember és a mesterséges intelligencia együttműködésére összpontosító új stratégiája részleteit, amely a produktivitást és a kreativitást növelő, megbízható asszisztensként pozicionálja az MI-t.

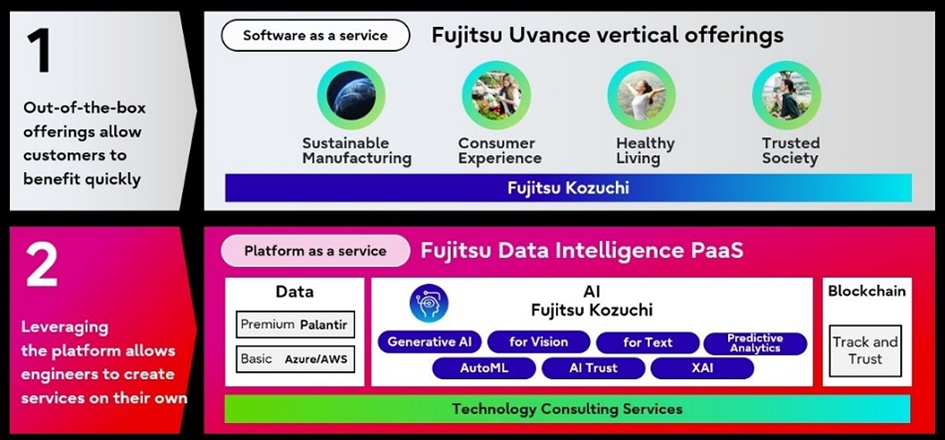

Az új stratégia első jelentős lépéseként a Fujitsu azt tervezi, hogy a Fujitsu Uvance portfólió részeként kínálja majd a Fujitsu Data Intelligence PaaS-t, és a japán felhasználók számára 2024. márciustól, a globális piacon pedig áprilistól tanácsadási szolgáltatásokat indít az MI és a kapcsolódó technológiák területén. A Fujitsu folytatja az MI-technológiák gyorsabb tesztelését és bevezetését támogató dedikált MI-platformja, a Fujitsu Kozuchi kereskedelmi bevezetését. A piaci MI-ajánlatban fontos szerepet betöltő platform elősegíti az MI-képességek integrálását a Fujitsu Uvance négy iparágakon átívelő vertikális területének megoldásaiba.

A Fujitsu Kozuchi mellett a Fujitsu Data Intelligence PaaS a Fujitsu Track and Trust blokklánc-megoldását is magában foglalja, amely lehetővé teszi az adatok vállalatok és iparágak közötti összekapcsolását és nyomon követését, és együttműködik a Palantir és a Microsoft Azure adatplatformokkal.

A mesterséges intelligencia piacának vezető globális szereplőjeként a Fujitsu több mint 30 éve segíti az innovatív MI és a gépi tanulási technológiák kutatását és fejlesztését, és továbbra is támogatja a legújabb áttöréseket például a generatív MI területén. A Fujitsu a mai napig több mint 7000 esetben segítette elő a mesterséges intelligencia gyakorlati alkalmazását ügyfeleinél, többek között a gyártás, a kiskereskedelem, az egészségügy és a közbiztonság területén.

- ábra: A Fujitsu Uvance, a Fujitsu Data Intelligence PaaS és a Fujitsu Kozuchi áttekintése

A Fujitsu MI-stratégiája: eddigi mérföldkövek és az előttünk álló út

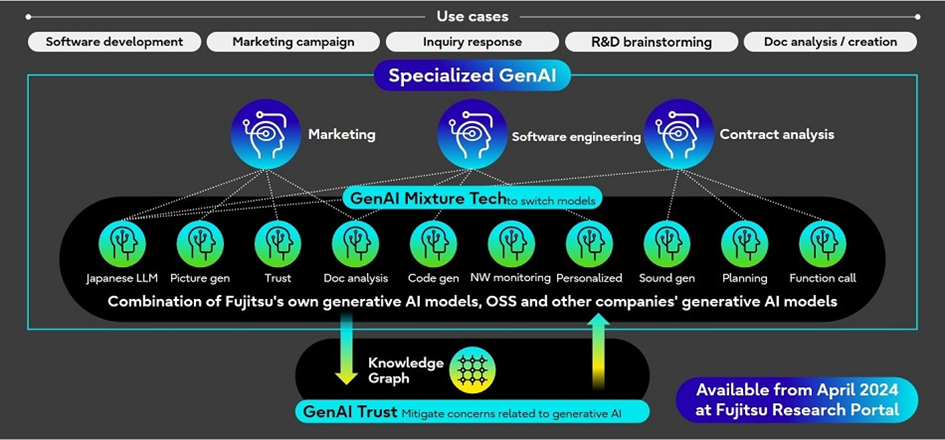

A nagy nyelvi modellek (LLM) elosztott betanítási módszerével kapcsolatban a Fugaku szuperszámítógéppel végzett kutatás-fejlesztés mellett(1), a Fujitsu 2023 decemberében kifejlesztett egy az Open LLM-en alapuló speciális LLM-modellt(2) a japán nyelvi teljesítmény javítására, amely első osztályú eredményeket ért el a legfontosabb teljesítmény-benchmarkok szerint(3).

A Fujitsu jelenleg is dolgozik kép- és kódgenerálásra szakosodott saját generatív MI-technológiája, valamint a Fujitsu generatív MI-modelljeit a partnercégek generatív MI-modelljeivel hatékonyan integráló vegyes generatív MI (AI mixture) technológia fejlesztésén. A Fujitsu megerősítette, hogy ezeknek a generatív MI-modelleknek a pontossága eléri, sőt esetenként meg is haladja a legmodernebb generatív MI-modellek, köztük a GPT-4V és a HuggingGPT pontosságát.

A Fujitsu folytatja tudásgráf-technológiája fejlesztését, amely megbízható internetes technológiával ellenőrzi több mint 1 milliárd csomópont és a generatív MI kapcsolatait, lehetővé téve a felhasználók számára az adatok megbízhatóságának meghatározását. E technológiák ötvözésével a Fujitsu olyan generatív MI-alapú bizalmi technológiát kíván kifejleszteni, amely kiküszöböli a kimenet instabilitásait, ami állandó feladat a generatív MI esetében, és pontos kimenetet garantál, miközben a kiterjedt és összetett jogszabályi és belső előírások betartására is ügyel.

2024 áprilisától a Fujitsu elérhetővé teszik ezeket a vegyes generatív MI-technológiákat, a generatív MI-alapú bizalmi technológiát és a helyi környezetben biztonságosan használható LLM-eket a felhasználók számára a Fujitsu Research Portalon keresztül, amely online forrásként működve, ingyenes hozzáférést biztosít a regisztrált felhasználóknak a Fujitsu fejlett technológiáinak próbaverzióihoz.

- ábra: A Fujitsu általános jövőképe a generatív MI-modellekről

A kreatív kísérletezés és az MI-technológiák továbbfejlesztésének ösztönzése érdekében a Fujitsu olyan környezetet is létrehozott, amelyben 124 ezer munkavállalója világszerte biztonságosan használhatja a generatív mesterséges intelligenciát. A Fujitsu 2023 májusa óta aktívan támogatja a belső használatot többek között a programozási kódok és belső jelentések készítése terén. Ezek a házon belüli felhasználási példák lehetővé teszik a fejlesztők számára a generatív mesterséges intelligencia számos alkalmazási lehetőségének megismerését, és hozzájárulnak az új megoldások kereskedelmi forgalomba hozatalához.

- [1]

- [2]

Open LLM:

A Meta által kifejlesztett Llama2 13B paraméteres modell.

- [3]

Első osztályú benchmarkteljesítmény:

A legfeljebb 13B paraméterrel rendelkező hazai, nyílt modellekkel való független összehasonlítás eredményei a JGLUE japán nyelvi szövegértési benchmark szerint.

Kapcsolódó hivatkozások

A Fujitsu elkötelezettsége a fenntartható fejlődési célok (SDG-k) iránt

Az ENSZ 2015-ben elfogadott fenntartható fejlődési céljai (SDG-k) 2030-ig világszerte megvalósítandó közös célkitűzéseket irányoznak elő. A Fujitsu célja, mely szerint „a társadalomban az innováción keresztül bizalmat építve kívánja fenntarthatóbb hellyé tenni a világot”, hozzájárul az SDG-k által előre vetített jobb jövő megvalósulásához.

Bejelentése szerint a Fujitsu új szuperszámítógépet szállított a japán meteorológiai intézetnek (Japan Meteorological Agency, JMA)(

Bejelentése szerint a Fujitsu új szuperszámítógépet szállított a japán meteorológiai intézetnek (Japan Meteorological Agency, JMA)( Daiki Masumoto, tudományos munkatárs, alelnök, a Fujitsu Limited kutatási részlegénél működő konvergens technológiák laboratóriumának vezetője

Daiki Masumoto, tudományos munkatárs, alelnök, a Fujitsu Limited kutatási részlegénél működő konvergens technológiák laboratóriumának vezetője Richard Clarke, a Fujitsu fogyasztói iparágakért felelős globális értékesítési vezetője

Richard Clarke, a Fujitsu fogyasztói iparágakért felelős globális értékesítési vezetője

Dr. Shintaro Sato, tudományos munkatárs, vezető alelnök, a Fujitsu Limited kutatási részlegénél működő kvantumlaboratórium vezetője

Dr. Shintaro Sato, tudományos munkatárs, vezető alelnök, a Fujitsu Limited kutatási részlegénél működő kvantumlaboratórium vezetője Leigh Schvartz – a Fujitsu európai platformüzletágának konzultatív értékesítésért felelős vezetője

Leigh Schvartz – a Fujitsu európai platformüzletágának konzultatív értékesítésért felelős vezetője  A távoli munkaerő az új realitás, és minden jel szerint a virtualizáció hoz megoldást az ügyfelek egyes munkahelyi elvárásainak és kihívásainak kezelésére

A távoli munkaerő az új realitás, és minden jel szerint a virtualizáció hoz megoldást az ügyfelek egyes munkahelyi elvárásainak és kihívásainak kezelésére Colm McDaid, a Fujitsu régióközi környezetvédelmi vezetője

Colm McDaid, a Fujitsu régióközi környezetvédelmi vezetője