Mióta adat van, azóta olyanok is vannak, akik a tulajdonos szándéka ellenére hozzá szeretnének férni. Az első számítógépek még viszonylag könnyen kézben tartható biztonsági kockázatot jelentettek, hiszen elég volt a hatalmas terem ajtaját rázárni a szekrény méretű berendezésre és az ajtó előtti őrök éppen elegendő védelmi rendszert jelentettek.

Forrás: https://blackcell.hu/tag/adathalaszat/

Később a cserélhető adathordozók megjelenésével már egy picit bonyolódott a helyzet. A 60-as 70-es évek James Bond filmek forgatókönyvíróinak fantáziájától a tudomány ketrecharcosai némileg lemaradva birkóztak a zokniba rejthető adathordozó előállításával. A valóságban az akkor használt mágnes lemezek és mágnesszalagok télikabát alá rejtése is komoly kihívást jelenthetett a hidegháború kémeinek.

Sean Bond vs. Daniel Bond

A fejlődés irányát azonban megszabta a minél több adatot írjunk fel, egy akkora területre, amit szemmel nem is látunk elve. Ennek az elvnek a mentén szépen csökkent is az adathordozók mérete.

Ha Daniel Craig és Sean Connery összehasonlította varázseszközeit, Sir Connery-nek el kellett ismernie, hogy Mr. Craig eszközei szinte az E-bay-en is beszerezhetőek.

Forrás: http://www.cinemablend.com/new/Could-Sean-Connery-Daniel-Craig-Father-Skyfall-Theory-Digs-Deep-34509.html

A fejlődés az egyre nagyobb hálózatok, az egyre több fajta csatlakozó eszköz növelte a kihívások számát a biztonsági szakemberek számára. Megpróbálták a felhasználókat korlátozni az eszközök használatában illetve a csatlakozási pontjaikat hálózati felügyelet alatt tartani.

Kreatív beosztott = prosperáló cég + kialvatlan rendszergazda

Ez azonban végtelen harccá vált, hiszen a felhasználó kreatív, igyekszik az elé állított korlátokat megkerülni. Nem is feltétlen a rosszindulat vezérli pusztán a hatékonyabb kényelmesebb munkavégzés szándéka.

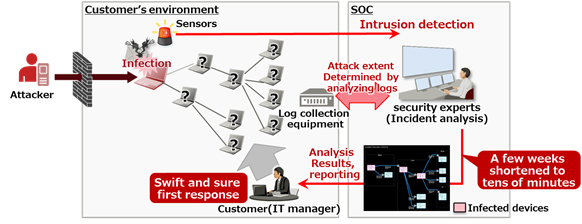

A Fujitsu és a kiberbiztonsággal foglalkozó Dtex System vezetőinek közös szemináriumán egy új megközelítés lehetőséget ismertettek.

Az új megközelítés alapja, hogy a felhasználó a végpontja a rendszereknek. Ez azt is jelenti, hogy az adatok belülről szivárognak ki. A szivárgás észlelése azonban egyet jelent az adat útra kelésével, azaz az ebben a pillanatban észlelt támadás már késő.

Az adatlopás is stratégia

A belső támadás folyamatát öt lépésre lehet bontani. Ezek a felderítés, kijátszás, összegzés, lopakodás majd a szivárgás, azaz az adatok kivonása a megtámadott rendszeréből.

A felderítés során a támadó megvizsgálja a körülményeket, keresi a számára célpontot jelentő állományokat, illetve megvizsgálja, milyen eszközökkel védik azokat. Ezután megpróbálja megkerülni a telepített biztonsági, védelmi rendszereket. Majd a megszerzett állományokat összegyűjti. A következő fázisban pedig megpróbálja a rendszerben hagyott nyomait eltüntetni. Végül pedig a szivárgás, amikor a megszerzett adat „távozik” a rendszerből. Ebben a pillanatban már nagyon nehéz megakadályozni a támadót az adatok megszerzésében.

Éppen ezért a folyamat minden fázisában kell vizsgálni a rendszeren belüli folyamatokat.

Forrás: http://www.fujitsu.com/global/about/resources/news/press-releases/2017/0512-01.html

Bízz, de ellenőrizz

Az új ötlet a „bízz, de ellenőrizz” elv mentén szakít a korábbi koncepciókkal, amiben a felhasználó elé különböző falakat emelve próbálták a vezetők a munka medrében tartani beosztottjaikat.

Ezeken a falakon a kollégák megtalálták a réseket, a számukra elérni kívánt dolgokhoz hozzájutottak. Ugyanakkor munkájuk végzésében is gyakran akadályt jelentettek azok a korlátok, amelyek célja alapjában a munkakörnyezet biztonságosabbá tétele volt.

Az új ötlet alapja viszont az, hogy az új munkaerő felvételét megelőzi egy alapos vizsgálat, átvilágítás. Valamilyen bizalmi döntés születik a felvételt megelőzően.

Innentől pedig folyamatos lehet a felhasználó tevékenységének ellenőrzése. Ez nem azt jelenti, hogy a munkáltató kémkedik az alkalmazottjai után.

A Dtex System rendszerének különlegessége, hogy minden felhasználó viselkedési adatait összegyűjti a belépéstől a rendszerből történő kijelentkezésig. Azonban az összegyűjtött viselkedésminták semmilyen az egyént azonosító adatot nem tartalmaznak, ezek a rögzítés folyamán mind törlésre kerülnek.

Az adatbázis alapján viszont a biztonsági rendszerek azonnal felismerik a rendellenes folyamatokat, legyenek azok csak egyszerű hibák, vagy ártó szándék generálta belső folyamatok mintái.

’KoHa’